Ransomware

Bienvenue dans la section ransomware. Ici, vous trouverez des informations sur ce qu'est un ransomware (ou rançon logiciel), sur les différentes méthodes d'infection possibles et sur les bonnes pratiques à mettre en œuvre pour les éviter ou pour savoir quoi faire en cas d'infection. Cette section comporte également une partie démonstration pour vous illustrer le principe de ce genre de logiciels malveillants.

Le Ransomware (ou rançongiciel en français ou encore logiciel rançonneur) est un logiciel malveillant qui restreint l’accès aux données d’un système informatique. Il vous sera demandé de payer une rançon pour récupérer l’accès aux données.

Il existe deux types de ransomwares :

- Le Locker : Ce type de ransomware bloque l’accès aux données d’un système informatique tant que l’attaquant n’a pas reçu la rançon.

- Le Cryptor : Le cryptor quant à lui chiffre les données présentes sur le système à l’aide de différents algorithmes de chiffrement. Il faut alors payer la rançon pour obtenir une clé de déchiffrement et ainsi avoir de nouveau accès aux données du système.

Il fonctionne de la même manière qu'un cheval de Troie. Il s'introduit dans la machine (par e-mail frauduleux, page web infectée, via des publicités malicieuses ou encore par propagation du logiciel sur le réseau). Une fois sur la machine, il va exécuter un payload (une charge active) qui va bloquer l'accès à vos données (chiffrement ou restriction).

Il y a deux types de chiffrement : le chiffrement symétrique et le chiffrement asymétrique.

- Chiffrement symétrique : Les fichiers sont chiffrés à l'aide d'un mot de passe qui chiffrera tous les fichiers de la machine.

- Chiffrement asymétrique : Dans ce cas, les données sont chiffrées avec une clé publique que seul le pirate connait. Pour déchiffrer les données, il faut une clé privée qui est directement liée à la clé publique.

C’est en 1989 que le premier rançongiciel a été détecté, il se nomme PC Cyborg Trojan. Il utilisait une même clé pour chiffrer les données et les déchiffrer (ce qui est plutôt simple comme méthode de chiffrement et cela a permis à des informaticiens de récupérer les données sans trop de difficultés). Ce ransomware demandait une rançon de 189$.

Ensuite, il a fallu attendre 2004 pour voir apparaitre un ransomware plus efficace. C’est le ransomware GpCode qui utilisait le chiffrement RSA faible. Mais GpCode a évolué au fil des années pour finalement utiliser un chiffrement beaucoup plus robuste (RSA 660, RSA 1024, AES-128 en fonction de la version).

WinLock, apparu en 2007, a marqué le lancement d’un nouveau type de ransomwares. C’est un ransomware de type

Locker

Ce type de ransomware bloque l’accès aux données d’un système informatique tant que l’attaquant n’a pas reçu la rançon.

(expliqué dans la partie Définition). Il demandait aux victimes de payer la rançon via un SMS pour débloquer le système.

Après quelques années, une nouvelle forme de ransomware a commencé à voir le jour. Les ransomwares Reveton qui sont apparus à partir 2012. Ils se faisaient passer pour une agence/organisation gouvernementale en mentionnant que l’utilisateur avait commis un crime (piratage, téléchargement illégal de fichiers, …). La plupart des Reveton demandaient de payer une rançon entre 100 et 3000$ par PaySafeCard ou par UKash (qui sont tous les deux des services de payement en ligne).

C’est en 2013 que les ransomwares chiffrant les données ont refait leur apparition avec le rançongiciel CryptoLocker. La clé de déchiffrement était stockée sur un serveur distant (la clé de chiffrement et de déchiffrement sont donc différentes) ce qui rendait très difficile, voire impossible, la récupération des données sans payer la rançon.

Il y a, par la suite, de nombreux autres ransomwares mais c’est en 2017 que l’un des ransomwares le plus connu a fait son apparition : WannaCry.

L’histoire de ce rançongiciel commence dans l’agence nationale américaine de surveillance, la NSA. L’agence avait trouvé une faille de sécurité dans le système d’exploitation Windows (qui tourne sur, plus ou moins, 90% des ordinateurs personnels ainsi que sur une assez grande partie des serveurs du monde). Cette faille se trouvait dans le protocole SMB (Service Message Blocs), un protocole qui permet à une machine de partager des ressources avec d’autres machines sur un même réseau.

La NSA a alors créé un exploit (logiciel permettant d’exploiter une faille) nommé EternalBlue qui fonctionne avec DoublePulsar (une porte dérobée ou backdoor qui permet de bypasser l’authentification d’un système pour y avoir accès depuis l’extérieur à l’insu de l’utilisateur). La NSA a gardé la faille sans informer Microsoft qui aurait pu la corriger rapidement.

La faille qui n’a pas été annoncée aux fabricants devient donc une faille 0-day. C’est-à-dire qu’il n’y a aucune publication ou de correctif connu.

Fin 2016, la NSA suspecte que ce secret ait fuité mais l’agence américaine n’en parle toujours pas à Microsoft. Il faut attendre pas moins de 100 jours pour que la NSA informe Microsoft de la situation. Les fabricants de Windows mettent en œuvre un patch de sécurité le 14 mars 2017.

Un mois plus tard, les Shadow Brokers (un groupe de hackeurs) font fuiter plusieurs outils de piratage de la NSA ainsi qu’EternalBlue et DoublePulsar.

Malheureusement, les administrateurs réseau ne déploient pas les mises à jour tout de suite, ce qui fait que de nombreux systèmes sont encore vulnérables.

C’est le 12 mai 2017 que WannaCry commence sa propagation en cascade.

Pour la propagation du ransomware, les hackeurs ont ajouté un

ver (un virus auto-répliquant)

Ce type de virus se répand via le réseau, il a la capacité de se dupliquer pour infecter le plus de systèmes possibles. Il ne modifie aucune donnée d'un système mais a la particularité de ralentir le système et le réseau à cause de sa capacité à se répandre.

aux outils de la NSA qui va contaminer tous les ordinateurs vulnérables connectés au même réseau. Pour infecter des systèmes au-delà d’un réseau local, WannaCry scanne Internet pour trouver des systèmes encore vulnérables.

Les utilisateurs dont le système est infecté doivent payer 300 dollars dans les trois jours ou 600 dollars dans la semaine en bitcoin sur un portefeuille Bitcoin impossible à tracer.

Après 3 jours, ce rançongiciel a infecté plus de 200 000 ordinateurs dans plus de 150 pays dont des hôpitaux et autres systèmes de santé pour un gain total proche des 140 000 dollars (à la fin de l’attaque en juin 2017) mais une perte économique estimée à plusieurs milliards de dollars.

Les chiffres mentionnés ci-dessus peuvent varier en fonction de la source choisie.

Ce ransomware a encore fait parler de lui le 23 juin 2017 en s’attaquant à une usine Honday, 5 jours avant NotPetya qui utilise également EternalBlue et DoublePulsar.

Wannacry contient un kill switch ou une sorte de bouton d’arrêt d’urgence qui pouvait être activé par les hackeurs s’ils perdaient le contrôle de la propagation. Il a été activé par MalwareTech, un jeune Britannique de 22 ans, en enregistrant un nom de domaine codé en dur dans le ransomware (iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com). Avant chaque infection, le rançongiciel essayait de contacter ce nom de domaine. Sans réponse, il pouvait commencer à chiffrer les fichiers de la machine. Donc, une fois ce nom de domaine enregistré, le ransomware se stoppait avant de chiffrer les données. Cependant, d’autres versions n’ont pas de kill switch ou ont un autre nom de domaine codé en dur.

Quant à lui, NotPetya, un rançongiciel utilisant les mêmes outils que Wannacry, est plus vicieux que WannaCry, il chiffre les données mais aussi le disque dur entier écrasant l’enregistrement de redémarrage principale empêchant l’ordinateur de charger le système d’exploitation.

Contrairement à Wannacry, NotPetya possède un autre type de mécanisme, il suffirait de créer un fichier C:\Windows\perfc sur le disque d’un système en lecture seule pour « immuniser » celui-ci.

Maintenant, les ransomwares sont plus difficiles à mettre en œuvre et le but n’est plus de toucher le plus de personnes mais de toucher des entreprises. En plus du prix de la rançon (si elle est payée par les entreprises), cela représente une perte de temps et donc une perte d’argent assez importante, sans compter les coûts pour augmenter la sécurité après l’attaque et la perte de confiance des clients.

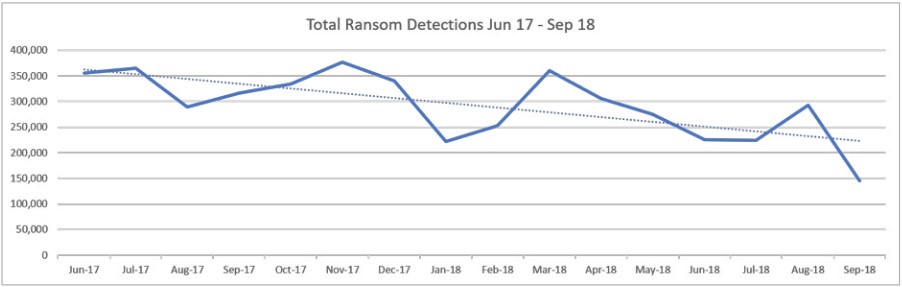

Au premier quadrimestre de 2018, il y a eu une chute de plus ou moins 35% d’infections chez les particuliers mais une hausse 28% chez les entreprises selon le site de Malwerbytes mais ce n’est pas pour cela que les ransomwares n’évoluent plus, bien au contraire, ils utilisent des algorithmes de chiffrement de plus en plus robuste (AES-256 par exemple, qui est, à l'heure actuelle, incassable).

C’est la même tendance pour le troisième quadrimestre de 2018, les entreprises sont plus souvent la cible des ransomwares.

Le but premier n’est plus de gagner de l’argent mais de faire perdre de l’argent aux entreprises.

Pour finir cette historique, les ransomwares ne sont pas encore prêts de disparaitre d’aussitôt. En effet, un nouveau ransomware, GandCrab, découvert le 16 janvier 2018, se propage assez vite chez les entreprises ainsi que chez les particuliers. Il demande une rançon entre 800$ et 1000$. Ce rançongiciel chiffre les données à l’aide d’algorithmes robustes (Salsa20 et RSA2048). Il est capable de chiffrer les données sans connexion Internet, ce qui n’était pas le cas auparavant. De plus, lors du troisième quadrimestre, il y a eu environ 40 nouvelles familles de rançongiciels découvertes.

Source : Ressources Malwarebytes - Détections globales de ransomware de juin 2017 à septembre 2018

Pour éviter d’être infecté par un ransomware, il est conseillé de tenir à jour tous les logiciels de son système informatique (navigateurs, système d’exploitation, pare-feu, …) pour profiter des derniers correctifs de sécurité. Il est également recommandé d’effectuer régulièrement des

backups

Backup ou back-up signifie en informatique "sauvegarde de données". Cela consiste à parer toutes éventualités de crash de disque dur (ou ssd), d’incendie, de dégâts des eaux, de virus, de vol ou encore de suppression non voulue en sauvegardant l'entièreté des données sur un support physique et ensuite de le stocker dans un endroit à l'abri de risques ou bien sur une plateforme de stockage en ligne (tel que le cloud, un NAS, un serveur FTP, etc ...).

de ses données et de les stocker hors ligne (par exemple sur un disque dur stocké chez soi) et/ou de les stocker en ligne chez un hébergeur cloud de confiance (de préférence géré en Europe pour qu'il soit soumis aux règles européennes sur la confidentialité des données).

Il faut également veiller à avoir une bonne gestion des droits d’administrateur (éviter de surfer sur Internet en étant administrateur, n’installer des logiciels/drivers que depuis le site de l'éditeur ou du constructeur, …).

Les ransomwares peuvent être introduits dans un système informatique via une pièce jointe ou via un lien présent dans un courriel renvoyant vers une page web infectée (phishing). C'est pourquoi il est important de toujours vérifier l'auteur (adresse email d'expédition) du courriel, le contexte et les éventuelles fautes de grammaire que le courriel contiendrait. Tout cela peut donner des indices sur la légitimité ou non du courriel reçu. Ils peuvent aussi être introduits à travers des sites web infectés par ce type de logiciels (il est important de vérifier le nom de domaine du site vers lequel le lien sur lequel vous cliquez renvoie (vous pouvez glisser la souris sur le lien et le site vers lequel le lien vous renvoie apparaîtra en bas à droite du navigateurs)). Ils peuvent également être injectés dans le système via une mise à jour d'un logiciel légitime (comme le ransomware NotPetya qui a utilisé la procédure de mise à jour du logiciel MEDoc).

De plus, si un système de votre réseau a été infecté par un ransomware, il est possible que celui-ci infecte également le vôtre (d'où l'importance de débrancher son système du réseau dès le moindre doute d'infection).

Il est conseillé de ne pas payer les rançons pour ne pas financier les attaquants et il se pourrait que le payement ne permette pas de récupérer vos données personnelles. De plus, certaines informations sensibles (numéros de carte de crédit, ...) pourraient être volées par le pirate lors du payement. La seule solution est de nettoyer, c’est-à-dire de remettre à zéro son système informatique. Cependant, certains anti-virus permettent de trouver et de supprimer les logiciels trouvés sur le système.

Si votre anti-virus n’a pas permis d’empêcher le chiffrement, il est important de suivre les différentes étapes ci-dessous :

1. Débrancher la machine du réseau (enlever le câble réseau et/ou de désactiver la connexion WiFi) pour éviter toute propagation sur les autres machines (à faire dès le moindre signe d'infection pour éviter que le logiciel ne se répande).

2. Après avoir isolé la machine, il ne faut pas l'éteindre parce qu’il est parfois possible de retrouver des données en mémoire. C’est pourquoi éteindre la machine réduit considérablement les chances de récupérer des données.

3. Si possible, il faudrait également activer la mise en veille prolongée pour stopper l’activité du ransomware et ainsi préserver la mémoire de la machine. Ce qui permettra de copier les données sur un support amovible vierge.

4. Si la machine fait partie d’un réseau d’entreprise, il faut prévenir l’administrateur réseau ainsi que signaler l’infection à la police locale et au CERT.be. Il se pourrait qu'ils aient en leur possession le mot de passe ou la clé privée permettant de déchiffrer vos données.

5. Une fois que les données non chiffrées sont récupérées (notamment grâce à des outils de déchiffrement tels que No More Ransom!), il faut restaurer le système informatique à l’aide d’une sauvegarde saine ou réinstaller intégralement le système. Il est tout de même conseillé de réinstaller le système parce que l’intégrité de la machine peut être mise en doute suite à l’infection.

Cependant, certains ransomwares comme CryptoWall 4.0 désactivent la restauration du système, suppriment les sauvegardes et empêchent l'utilisation de l'assistant de réparation de Windows. D'où l'intérêt de faire un backup externe à l'ordinateur.

Voici une démonstration sur le principe d'un ransomware. Comme vous pouvez le voir, l'infection se fait encore via e-mail. Une fois le téléchargement terminé et une fois le fichier extrait, l'exécution du ".exe" chiffrera vos données personnelles. Ici, pour l'exemple, nous avons envoyé un e-mail qui n'est pas spécialement travaillé. Cependant, il est assez facile d'en fabriquer un qui ressemble fortement à ceux de Facebook (aux légitimes). De plus, le ".exe" est en fait un script vbs "fait maison" qui remplace simplement l'extension des différents fichiers personnels. Encore une fois, il est important de faire attention lorsque vous recevez un e-mail inhabituel ou que vous n'attendez pas.

Ci-dessous, une liste, non-exhaustive, de différents anti-virus ainsi que leur test par Test-Achat et CNET :

Bitdefender est premier des tests selon Test-Achat (version premium et version gratuite) qui a un très bon anti-phishing, anti-spam et un bon anti-ransomwares. La version premium coûte 70€ (hors promotion) pour 5 appareils pour 1 an de protection.

Kaspersky est derrière Bitdefender, il contient un anti-ransomware mais n’intègre pas d’anti-spam. La version premium coûte 53€ pour un appareil pendant un an.

Selon les tests de CNET France, Bitdefender et Kaspersky finissent tous les deux premiers des tests avec un taux de blocage des ransomwares de 100% avec 0 faux positif.

Voici quelques interprétations de différents tests d’antivirus face à différents ransomwares connus :

Avast est assez performant contre les ransomwares (il a su protéger toutes les données) mais il ne les détecte qu’une fois exécutés sur la machine. Le prix de Avast pour un an et pour un utilisateur est de 70€.

Tout comme Avast, Nod32 a su protéger les données. Il détecte également quand l’utilisateur télécharge un ransomware et bloque celui-ci. Nod32 coûte 67€ pour une année de protection et pour un utilisateur également.

AVG s’est également montré performant contre certains ransomwares. En effet, il a su préserver les données tout comme les autres antivirus mentionnés plus haut. AVG coûte pour une année 100€ mais permet de protéger tous les appareils personnels. L’éditeur est assez rapide lors des mises à jour pour ajouter les nouvelles menaces à sa base de données.

Cependant, lorsqu’un ransomware est assez récent et que les éditeurs de suites de sécurité n’ont pas encore intégré leur signature dans leur base de données, la plupart du temps, les données de l’utilisateur ne seront pas forcément protégées (que cela soit pour Bitdefender, Avast, Nod32, …).

En conclusion : Quel antivirus favoriser pour se protéger des ransomwares ?

Tout dépend de la rapidité de l’éditeur à ajouter les signatures des nouvelles menaces à sa base de données les signatures (que ça soit pour les ransomwares, les malwares, …).

Le mieux reste de privilégier les versions premium des antivirus (même si certaines versions gratuites ont de très bons résultats) pour profiter de tous les outils disponibles. Il est également très important de garder à jour la suite de sécurité choisie.

Cependant, dans la plupart des tests (Tom’s Guide, CNET France, Test-Achat) les deux antivirus souvent présents en tête de liste sont Bitdefender et Kaspersky.

Il est aussi important de faire régulièrement des backups de ses données personnelles au cas où votre antivirus ne serait pas suffisant pour arrêter l’attaque ou pour récupérer vos données. Tout comme le fait de faire attention aux liens/fichiers joints contenus dans les mails.

Ce n’est pas parce que vous possédez le meilleur antivirus du marché que vous êtes entièrement protégé de toutes menaces.

Pour les entreprises, une suite de sécurité peut être nécessaire pour éviter quelques menaces mais la sensibilisation des utilisateurs reste quelque chose de primordial (ne pas cliquer sur un lien sans le vérifier, faire attention à l’adresse mail de l’expéditeur, ne pas rentrer de mots de passe sur un site non sécurisé, séparer l’usage personnel et professionnel, ...) tout comme le fait d’avoir recourt aux backups réguliers pour éviter de perdre toutes les données lors d’une infection.

Les ransomwares sont de plus en plus sophistiqués (algorithmes de chiffrement plus complexes, mode opératoire plus élaboré, …). C’est pourquoi il est nécessaire de rester prudent lors de l’utilisation d’un système informatique et de toujours procéder à des backups pour savoir réinitialiser son système avec une sauvegarde saine.

Si tout de même, votre système est infecté, l’un des premiers réflexes est de débrancher son ordinateur du réseau pour empêcher la propagation sur le réseau et ne surtout pas éteindre la machine (la mettre en veille prolongée si possible). De plus, il ne faut pas céder à la panique et ne pas payer la rançon.

Quelques sources pour en savoir plus :

- CNet France : Ransomware : 9 mesures pour se protéger et récupérer ses fichiers

- CERT.be : Ransomware : How to protect and respond v.1

- ANSSI : Vos données sont prises en otage

- Kaspbersky Lab : Ransomware : définition et exemples frappants de 2015

- Wikipedia : Ransomware

- LCIT (Leader College of Information and Technology) : Protection contre les rançongiciels

- Malwarebytes : Le point sur les ransomwares

- Numerama : WannaCry, un an après : aux origines d’une des plus grandes cyberattaques de tous les temps

- Cybercrime tactics and techniques: Q3 2018 : WannaCry, un an après : aux origines d’une des plus grandes cyberattaques de tous les temps